停止加密偷窃狂

简史有针对性的攻击

使用工具,如DomainTools虹膜检测虹膜调查,DNSDB强调cryptocurrency企业需要与域检测和被动的DNS。我们最近的研究表明,早期发现钓鱼活动和其它恶意,两者行为是至关重要的,因为这些组织继续流行起来。

2022年3月18日,公司HubSpot遭受攻击的坏蛋几十个客户访问门户网站通过一个员工账户。根据HubSpot的这一事件似乎有针对性的收集攻击cryptocurrency公司的联系人。这些公司开始发表声明,包括Blockfi,Pantera资本,天鹅比特币,等等。

检测和进一步研究利用虹膜检测和有远见DNSDB

DomainTools一直培养一个强大的企业文化的安全知识和意识与收购有远见安全持续增长。这包括一个活跃和繁荣的讨论信息安全世界的新闻频道,以及一个渴望效应通过我们所做的(如积极的改变我们最近新自由威胁监视饲料Ukraine-related域)。我们几个人立即开始谈论如何Hubspot的违反了特制的3月18日与目标设置一个恶意的演员cryptocurrency钓鱼活动。现在这已经发生多次,包括Pantera HubSpot的账户被攻破首都一个假牌去年骗局。

乐动体育 体育培训认证 是一个互联网基础设施检测、监视和执法工具(UI和API)建立在业界最快的和广泛的领域发现引擎,最大的数据库域数据。我们选择使用检测的web浏览器UI在这种情况下参与这样的调查表明,一切都可以实现浏览器,构成的主要技术壁垒减少调查工具的口径。DomainTools安全操作创建一组相关的关键字监控检测一些受影响的公司。

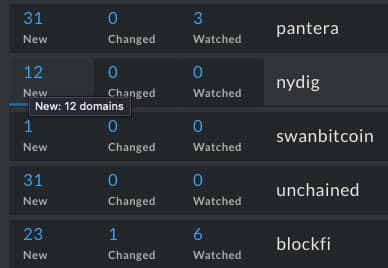

域的一个子集监视器HubSpot的违约后3月18日成立

探测搜索时显示大量的可疑域与任何人都不会感到吃惊,这些关键词——在互联网上,尤其是任何人在任何金融工作的能力。检测允许我们选择域名在搜索结果密切监控的变化以及继续看到新创建的域似乎随着时间的推移。更改跟踪包括主机IP和公司注册域名服务器,邮件服务器,等等。乐动体育官网下载

观察名单中域blockfi监控下的一个子集

快进到4月3日,2022年Trezor宣布了一项针对cryptocurrency-related MailChimp违反公司(发生在3月26日)。所以HubSpot的违约后不久,这个新的违反自然激起了我们的兴趣。而恶意的演员继续活跃在互联网上,他们特别活跃的cryptocurrency空间。为什么?正如银行大盗Willie Sutton曾经说过,“因为这是赚钱的。“松散的行为匹配3月18日违反似乎也许不是“只是一个巧合。”

在一个tweet Trezor提到几个特定的域撤下的恶意,其中包括xn - trzor-o51b。com。当然,人眼看起来混乱——但这一特定URL并不意味着对人类的眼睛。

你看,xn——prefix URL是一个技术机制,告诉浏览器,域名申请,或国际化域名。由于DNS不懂Unicode,域名在其他语言中表示ASCII字符形式通过Punycode代替。虽然有很多好处,这样的一个系统,有远见的安全联合创始人和DNS专家保罗医生使得不过提醒我们,“任何能够被滥用会被滥用。”,所以申请更换。演员常利用Punycode坏(从xn - URL前缀)创建类似的域或避免关键词过滤

拿上面的例子中,xn - trzor-o51b。com。什么出现在HTML-friendly邮件或者微博吗?

它显示trẹzor。注意特殊的unicode字符,不相当看起来像个e(小马克在什么看起来像一个“e”不仅仅是“泥土”屏幕上——这是这封信的一部分!)。

还有其他方法来迷惑人,包括使消息视觉忙或架构与unicode所以用户消息小姐可区别的标志。点击,用户期望他们会trezor (。com和最终在xn - trzor-o51b [。com相反。应该注意的是,恶意申请更换并不是一个新技术来欺骗用户,并没有作为一个明确的,固体的迹象,国际域名用于合法的域名国际化。

鉴于这种可能的指标,我们进行了一个简短的回顾一下前面提到的域的监视器在发现和寻找xn——prefix url。两人很快发现。

xn - blockf-1va [。]com xn - panteracaptal-5ib。com

这些看起来像人类当翻译从unicode punycode吗?

blockfi (。]com panteracapital。com

注意可区别的标志,可能被混淆的印度尼西亚的替代cryptocurrency-related域中显示检测高危评分。

这一发现使我们从MailChimp违反HubSpot的违反3月18日- Blockfi和Pantera资本在HubSpot的破坏影响。但是更多的连接这些领域之间存在吗?

为此,我们求助于被动的DNS。DomainTools虹膜交叉引用多个被动DNS的来源,但是我们直接访问有远见安全DNSDB,世界上最大的DNS情报收集。利用DNSDB侦察,我们继续通过基于浏览器的界面访问强大的工具——一个易于使用的DNSDB接口,不稀释的力量所涉及的工具。

一个例子的结果子集RRSet查询的可疑punycode域通过DNSDB童子军

检查三punycode地址,发现一个有趣的趋势:不活动几个月或几年之后,两个url再次开始活跃,第三是新创建的2022年3月的最后两周。

xn - trzor-o51b [。com——3/31/22 xn - panteracaptal-5ib[新活动。com——3/28/22 xn - blockf-1va[新活动。com——3/22/22新创建的

我们现在至少有三个网址匹配行为模板利用punycode,针对相同的行业(cryptocurrency),通过类似的机制(内部/员工访问),按时间顺序接近但两个单独的违反相关联系资料(公司HubSpot和MailChimp), 9天内创造或改造对方。

我们知道乐动体育官网下载一个公司是针对客户网络钓鱼:Trezor。通过上面的数据是合理的推断Blockfi和Pantera资本正在或即将进行网络钓鱼活动同样的演员。但重要的是要注意,的确是一个行为推理,而不是铁的事实。

截至2022年4月11日,不少申请更换域名出现针对Trezor:

xn - treor-kib [。]商业xn - trezr-i91b [。]净xn - trer-sqa53f [。com xn - trzr-cpa5d [。]净xn - trzor-csa。org

而多个可疑域也出现Blockfi和Pantera资本,没有进一步xn -前缀域已确定。如上所述,继续监控检测使它简单观察名单中域以整体的方式——看到可能的连接以及它们之间的差异。

观察名单中域内的一个子集Trezor监控在虹膜检测

建议

给多个最近违反所有针对cryptocurrency行业cryptocurrency-related公司应立即加强他们的游戏。“雇佣领域检测和被动DNS解决方案来保护你的品牌和检测可疑域和可能的钓鱼运动基础设施乐动体育网址认真打击你的公司开始之前。乐动体育官网下载

新建或新激活IDN-replacement领域风险高分数,其他指标,可以提醒企业迫在眉睫的钓鱼或其他迫在眉睫的恶意活动和允许他们先发制人请求在拆卸或执行其他预防关键字监控、正则表达式和expandname功能简化复杂查询。

Expandname和正则表达式也允许安全合作伙伴或其他研究人员更容易地被动DNS乐动首页搜索模式匹配的结果。这些结果不需要特定于一个特定的品牌或关键字以识别正在进行或即将到来的恶意活动活动。作为另一个例子,考虑domain-generating算法涉及的阳光和有远见的相关报告。